تقنية هجومية جديدة لمكافحة الفيروسات العمياء التي تنشر البرمجيات الخبيثة في سرقة المعلومات

تم الكشف عن تقنية هجومية جديدة تشمل التلاعب بسلسلة استغلال معروفة إلى حلول مكافحة الفيروسات العمياء التي تنشر البرمجيات الخبيثة في سرقة المعلومات.

قال باحثون من شركة سيسكو تالوس يوم الاثنين إن حملة البرمجيات الخبيثة الجديدة تنتشر على العميل تيسلا وهو شكل خبيث من برامج التجسس.

يستطيع Trojan مراقبة وجمع مدخلات لوحة المفاتيح الضحية حافظة النظام التقاط لقطات الشاشة و exfiltrate بيانات الاعتماد التي تنتمي إلى مجموعة متنوعة من البرامج المثبتة على جهاز الضحية وهذا يشمل متصفحي Google Chrome و Mozilla Firefox ، بالإضافة إلى عميل بريد Microsoft Outlook جنبا إلى جنب مع وكيل تسلا الحملة أيضا نشر Loki معلومات أخرى و steller الاعتماد.

في الوقت الذي يتم فيه انتشار برامج التجسس والبرامج الضارة للمراقبة بشكل سري عبر هجمات التصيد الاحتيالي المجمعة على أنها برامج غير مرغوب فيها (PUP) مع برامج أخرى ويتم تنزيلها من خلال روابط خبيثة كشفت أحدث موجة من الهجمات عن شيء غير عادي.

وقد عمدت الجهات الفاعلة المسؤولة عن الحملة إلى العبث بسلسلة استغلال معروفة جيدا و “عدّلتها بطريقة لا تكشفها حلول مكافحة الفيروسات” وفقا لتالوس.

خلقت المتسللين البنية التحتية الاستفادة من CVE-2017-11882 و CVE-2017-0199 – خطأ في تنفيذ التعليمات البرمجية عن بعد في Microsoft Office وعلة معالجة الذاكرة التي تسمح بتنفيذ تعليمات برمجية عشوائية – لتوزيع Agent Tesla و Loki.

ومع ذلك تُستخدم البنية الأساسية أيضًا لتوزيع أشكال أخرى من البرامج الضارة بما في ذلك Gamarue Trojan والتي تم ربطها بشبكات الإنترنت في الماضي

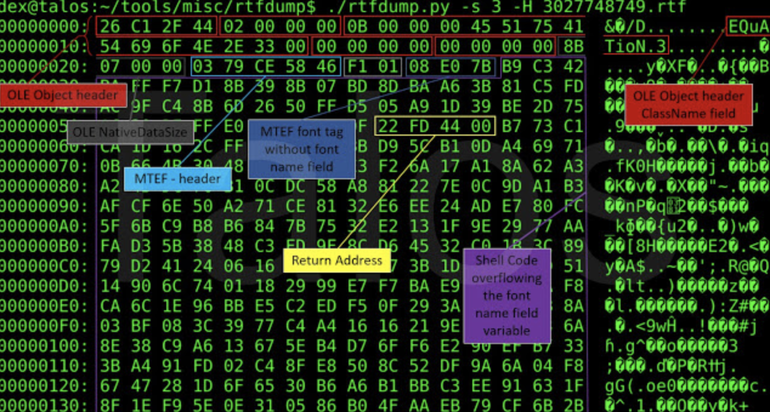

يبدأ الهجوم بتنزيل ملف Microsoft .DOCX ضار يحتوي على إرشادات لتنزيل ملف RTF من داخل المستند هذا هو قرص في سلسلة استغلال التي لا يلاحظها أحد حلول مكافحة الفيروسات.

يقول الباحثون: “في الوقت الذي تم فيه تحليل الملف ، لم يكن لديه أي اكتشافات تقريبًا على موقع VirusTotal متعدد الفيروسات للبحث عن الفيروسات”. “فقط اثنين من برامج مكافحة الفيروسات 58 العثور على أي شيء مشكوك فيها البرامج التي تم وضع علامة عليها هذه العينة تم تحذير فقط حول ملف RTF منسق بشكل خاطئ.”

تم تصميم تنسيق ملف RTF الذي تم تطويره بواسطة Microsoft ليكون بمثابة تبادل مستندات بين الأنظمة الأساسية.

تحتوي الإصدارات الأكثر بسيطة من الملفات في هذا التنسيق على سلاسل النصوص النصية والتحكمية فقط وعلى الرغم من أنها لا تدعم وحدات الماكرو ، فإنها تدعم كائنات Microsoft Object Linking و Embedding (OLE) و Mac Manager Manager.

يسمح هذا للمستخدمين بربط أو تضمين كائنات في RTF كجزء من عنصر الدعم عبر المنصة في تنسيق الملف – ولكن من أجل القيام بذلك ، يتم إضافة مستويات ثقيلة من التشويش بالإضافة إلى ذلك يتم تجاهل أي شيء لا يتعرف عليه ملف RTF بشكل عام.

هذه هي الميزات التي يتم إساءة استخدام من قبل المهاجمين في السؤال.

يستخدم RTF المصنوع لإخفاء ونشر CVE-2017-11882 متنكرا في شكل مؤشر خط داخل الوثيقة. الملف هو القوة فتحه وبالتالي يمكن استغلالها على الفور دون الحاجة إلى تفاعل المستخدم.

وبمجرد إطلاقها ، قد يتم اختراق الأجهزة الضعيفة لأغراض سرقة المعلومات ومراقبتها.

يقول تالوس: “ليس من الواضح تمامًا ما إذا غيَّر الفاعل استغلاله يدويًا ، أو إذا استخدم أداة لإنتاج كود القشرة “في كلتا الحالتين هذا يدل على أن الفاعل أو أدواته لديه القدرة على تعديل كود المجمّع بطريقة تبدو بها بايت شفرة التشغيل الناتجة مختلفة تمامًا ولكنها لا تزال تستغل نفس الثغرة.”

وأضاف الباحثون “هذه تقنية يمكن استخدامها لنشر برامج خبيثة أخرى بطريقة سرية في المستقبل”.